Java教程

警告:攻击者利用 SnoarQube 漏洞盗取国内多个机构的大量源码!

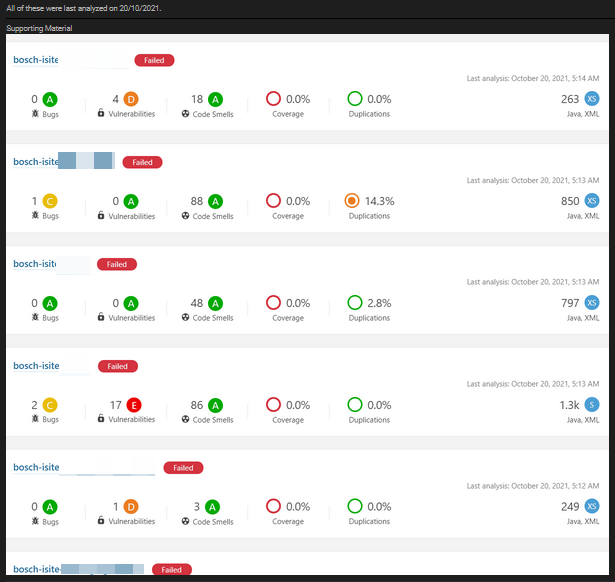

2021 年 10 月 22 日,国外知名媒体 cybernews 发文称,有未知攻击者攻击并渗透了博世 iSite 的服务器,并盗取了这家制造业巨头的 5G 物联网连接平台的源代码。

攻击者声称通过利用 SonarQube 的零日漏洞获取了这些源代码,并提供了详细的入侵过程截图和盗取到的源代码文件截图。

遭殃的不止是这一家公司,攻击者 25 号声称梅赛德斯-奔驰中国部门的部分源代码也被他们窃取了。

26 号,攻击者又拿到了中国公安系统的医疗平台、保险和人事的 SRC 源码。

目前攻击是否还在继续,我们无法得知,目前已知的就是攻击者利用了 SonarQube 的零日漏洞进行入侵,而且攻击的都是我国的机构和企业。

目前该漏洞 (CNVD-2021-84502) 已被收录进了国家信息安全漏洞共享平台 (CNVD),并公开了漏洞细节。

漏洞详情

SonarQube 是一种主流的代码质量持续检测工具,可以集成不同的测试工具、代码分析工具以及持续集成工具。通过不同的插件对分析结果进行再加工处理,通过量化的方式度量代码质量的变化,并将结果展现到 SnoarQube 可视化界面。

SonarQube 系统存在未授权访问漏洞,缺少对 API 接口访问的鉴权控制。该漏洞是由于 SnoarQube 系统配置不当,导致平台项目暴露在公网当中,攻击者利用该漏洞在未授权的情况下访问公网 API 接口,使用系统默认配置口令进入平台,下载源代码文件,获取系统敏感信息。

CNVD 将该漏洞的危害级别评为“高危”!

由此可见,大家的应用和服务最好不要暴露到公网,假设某个软件有漏洞,你就会成为攻击者的靶子。

漏洞影响范围

该漏洞影响的 SnoarQube 版本包括:

- SnoarQube 开源版 <= 9.1.0.47736

- SonarQube 稳定版 <= 8.9.3

处理建议

KubeSphere 用户请注意,KubeSphere 已经将 SonarQube 集成到了流水线中,您可以直接在 Console 界面上查看常见的代码问题。

我们强烈建议您不要将 KubeSphere 的 Console 界面和 SonarQube 的控制台暴露到公网中,以免给了攻击者可乘之机。

目前 KubeSphere 团队正在对新版本 SonarQube 进行测试,并新建了相关 issue 来探讨版本升级的事项,大家可以通过 issue 关注我们的更新进度。

对于已经在 KubeSphere 中集成 SonarQube 的用户,如果升级版本的需求比较迫切,可以考虑使用 SonarQube 官方的 Helm Chart 进行升级。

如果您还没有在 KubeSphere 中集成 SonarQube,也可以考虑使用 SonarQube 官方的 Helm Chart 来安装。安装步骤可以参考 KubeSphere 的官方文档,只需将文档中的 Helm Chart 替换为 SonarQube 官方的 Helm Chart 即可。

-

Java中定时任务实现方式及源码剖析11-24

-

Java中定时任务实现方式及源码剖析11-24

-

鸿蒙原生开发手记:03-元服务开发全流程(开发元服务,只需要看这一篇文章)11-24

-

细说敏捷:敏捷四会之每日站会11-24

-

Springboot应用的多环境打包入门11-23

-

Springboot应用的生产发布入门教程11-23

-

Python编程入门指南11-23

-

Java创业入门:从零开始的编程之旅11-23

-

Java创业入门:新手必读的Java编程与创业指南11-23

-

Java对接阿里云智能语音服务入门详解11-23

-

Java对接阿里云智能语音服务入门教程11-23

-

JAVA对接阿里云智能语音服务入门教程11-23

-

Java副业入门:初学者的简单教程11-23

-

JAVA副业入门:初学者的实战指南11-23

-

JAVA项目部署入门:新手必读指南11-23